Nieuws

Gehackte Cisco-apparatuur maakt actie noodzakelijk

Lees wat je kan doenEr is een ernstig probleem ontdekt in de webinterface van Cisco IOS XE Software. Het risico bestaat dat kwaadwillende personen hier misbruik van kunnen maken. Ze kunnen speciaal ontworpen verzoeken naar de webinterface sturen welke gevaarlijke opdrachten bevatten. Als ze daarin slagen, kunnen ze toegang krijgen als supergebruiker, wat betekent dat ze de volledige controle over het apparaat overnemen. Dit opent een deur voor ongeautoriseerde toegang tot jouw netwerk, IT-systemen en bedrijfsinformatie.

Op dit moment is er een Exploit Kit beschikbaar waarmee iedereen die dit zou willen, de kwetsbaarheid kan misbruiken aangezien de tools om dit te doen publiekelijk beschikbaar zijn voor iedereen.

Gelukkig heeft Cisco niet stilgezeten en snel gereageerd op deze dreiging. Ze hebben software-updates uitgebracht om de kwetsbaarheid aan te pakken. Het is echter belangrijk op te merken dat er op dit moment geen tijdelijke oplossingen beschikbaar zijn, behalve het uitzetten van de http-server, om dit probleem te mitigeren. Daarom is het dringend aan te raden de software-updates zo snel mogelijk te installeren.

Bescherming voor de toekomst

Deze kwetsbaarheid heeft aanzienlijke gevolgen gehad, waarbij meer dan 40.000 Cisco IOS XE-apparaten zijn getroffen.

Het is van cruciaal belang dat netwerkbeheerders proactieve maatregelen nemen om dergelijke bugs in de toekomst het hoofd te kunnen bieden. Dit omvat het integreren van processen zoals actief kwetsbaarheden beheer, Software Lifecycle Management en Compliance (hardening aan de hand van NIST/CIS benchmarks) in hun dagelijkse operationele werkzaamheden.

Stappenplan voor beveiliging

Wat kan je doen om het netwerk te beschermen tegen dergelijke kwetsbaarheden?

1) Het direct oplossen van de acute bedreiging

A. Inventariseer je Cisco-apparatuur en softwareversies, identificeer alle Cisco IO XE

apparatuur en de kwetsbare OS-versies, te vinden via deze link

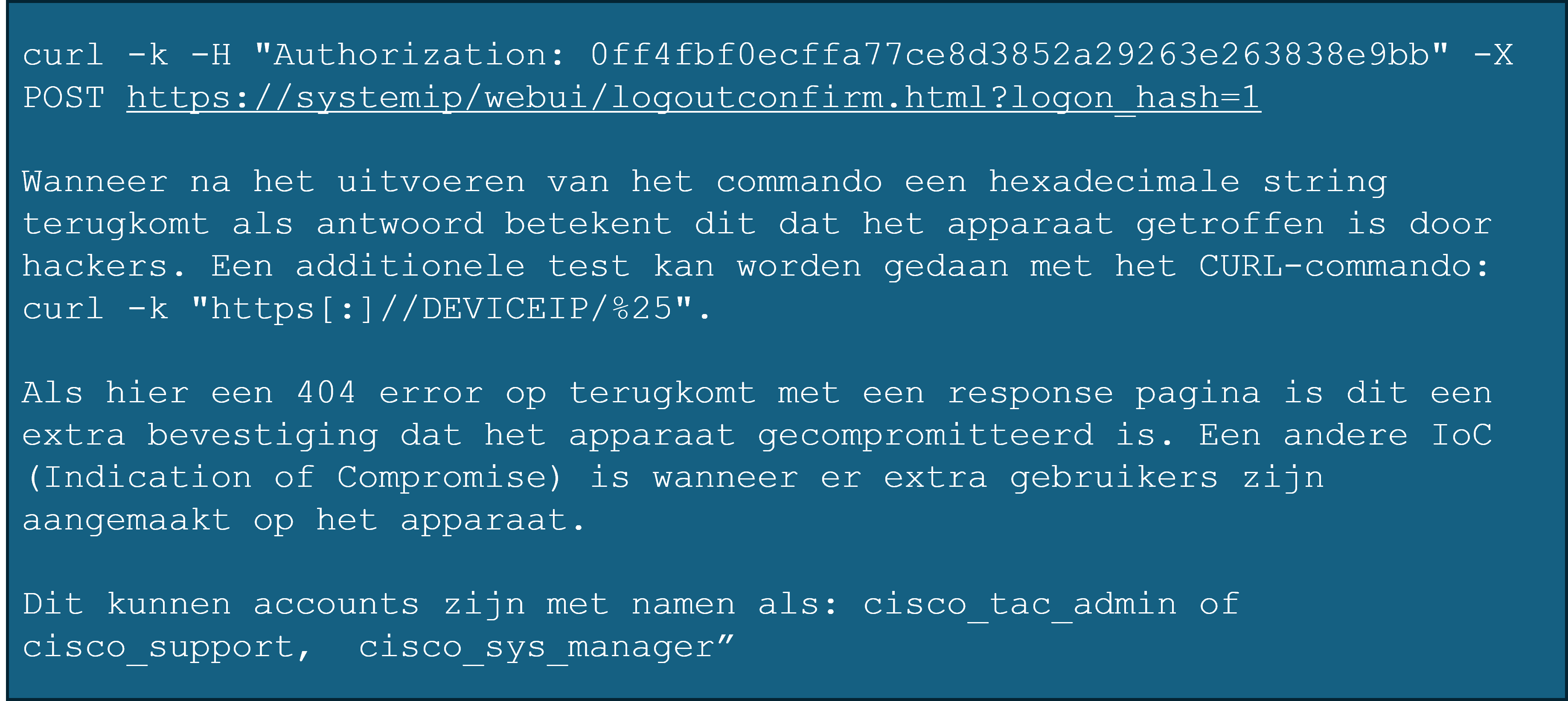

B. Controleer of de kwetsbaarheid op de betreffende Cisco IOS XE apparaten is misbruikt

Voor de technische specialisten onder ons, dit kan via het 'CURL'-commando:

C. Herstart het apparaat en update de software

2) Tref preventiemaatregelen voor de toekomst

A. Valideer security en compliance policies, pas hardening toe op het apparaat

(NIST/CIS benchmark)

B. Valideer en optimaliseer het Life Cycle Management proces voor netwerkapparatuur,

zowel voor soft- als hardware.

C. Voer een Due Diligence uit op de huidige netwerkapparatuur en configuratie

Als de updates goed zijn geïnstalleerd kan je weer rustig ademhalen.

Heb je hulp nodig, of is er behoefte aan een uitgebreide due dillegence van de IT-infrastructuur? Neem gerust contact met ons op.

Deel op